Page 14 - Lignes directrices pour l'audit de sécurité des services financiers numériques

P. 14

(continue)

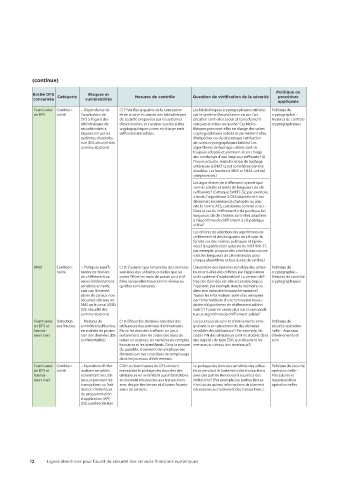

Politique ou

Entité DFS Catégorie Risques et Mesures de contrôle Question de vérification de la sécurité procédure

concernée vulnérabilités

applicable

Fournisseur Confiden- – Dépendance de C17: Vérifier la qualité de la conception Les bibliothèques cryptographiques utilisées Politique de

de DFS tialité l'application de et de la mise en œuvre des bibliothèques par le système d'exploitation ou par l'ap- cryptographie –

DFS à l'égard des de sécurité proposées par les systèmes plication sont-elles à jour et correctement Mesures de contrôle

bibliothèques de d'exploitation, et s'assurer que les suites conçues et mises en œuvre? Ces biblio- cryptographiques

sécurité mises à cryptographiques prises en charge sont thèques prennent-elles en charge des suites

disposition par les suffisamment solides. cryptographiques solides et permettent-elles

systèmes d'exploita- d'empêcher ou de décourager l'utilisation

tion (DS: sécurité des de suites cryptographiques faibles? Les

communications) algorithmes de hachage utilisés sont-ils

toujours adaptés et prennent-ils en charge

des condensés d'une longueur suffisante? (À

l'heure actuelle, toute fonction de hachage

antérieure à SHA512 est considérée comme

obsolète. Les fonctions MD5 et SHA1 ont été

compromises.)

Les algorithmes de chiffrement symétrique

sont-ils solides et dotés de longueurs de clé

suffisantes? (L'attaque SWEET-32, par exemple,

a rendu l'algorithme 3-DES obsolète et il est

désormais recommandé d'adopter au plus

vite la norme AES, considérée comme sûre.) –

Dans le cas du chiffrement à clé publique, les

longueurs de clé choisies sont-elles adaptées

à l'algorithme de chiffrement à clé publique

utilisé?

Les critères de sélection des algorithmes de

chiffrement et des longueurs de clé sont-ils

fondés sur des normes publiques et éprou-

vées? (La publication spéciale du NIST 800-57,

par exemple, propose des orientations concer-

nant les longueurs de clé minimales pour

chaque algorithme et leur durée de validité.)

MNO Confiden- – Pratiques insuffi- C18: S'assurer que l'ensemble des données L'ensemble des données sensibles des utilisa- Politique de

tialité santes en matière sensibles des utilisateurs (telles que les teurs ont-elles été chiffrées par l'application cryptographie –

de chiffrement ou codes PIN et les mots de passe) sont chif- ou le système d'exploitation? La version chif- Mesures de contrôle

envoi d'informations frées lorsqu'elles traversent le réseau ou frée des données est-elle accessible depuis cryptographiques

sensibles en texte qu'elles sont au repos. l'appareil, par exemple dans la mémoire ou

clair par l'intermé- dans une mémoire tampon temporaire?

diaire de canaux non Toutes les informations sont-elles envoyées

sécurisés tels que les par l'intermédiaire d'une connexion réseau

SMS ou le canal USSD dotée d'algorithmes de chiffrement solides

(DS: sécurité des (voir C17 pour en savoir plus sur ce qui consti-

communications) tue un algorithme de chiffrement solide)?

Fournisseur Détection – Mesures de C19: Effacer les données sensibles des Les journaux de suivi et d'événements enre- Politique de

de DFS et des fraudes contrôle insuffisantes utilisateurs des journaux d'événements. gistrent-ils et conservent-ils des données sécurité opération-

fournis- en matière de protec- Parmi les données à effacer, on peut sensibles des utilisateurs? (Par exemple, les nelle – Journaux

seurs tiers tion des données (DS: notamment citer les codes des bons de codes PIN des utilisateurs sont-ils stockés dans d'événements et

confidentialité) retrait en espèces, les numéros de comptes des logiciels de type EDR, qui détectent les suivi

bancaires et les identifiants. Dans la mesure menaces au niveau des terminaux?)

du possible, il convient de remplacer ces

données par des caractères de remplissage

dans les journaux d'événements.

Fournisseur Confiden- – Exposition d'infor- C20: Les fournisseurs de DFS doivent Le partage des données sensibles des utilisa- Politique de sécurité

de DFS et tialité mations sensibles restreindre le partage des données des teurs pendant le traitement des transactions opérationnelle –

fournis- concernant les utili- utilisateurs en se limitant aux informations avec des parties tierces est-il soumis à des Procédures et

seurs tiers sateurs pendant les strictement nécessaires aux transactions limitations? (Par exemple, les parties tierces responsabilités

transactions ou l'uti- avec des parties tierces et d'autres fournis- n'ont accès qu'aux informations strictement opérationnelles

lisation d'interfaces seurs de services. nécessaires au traitement des transactions.)

de programmation

d'application (API)

(DS: confidentialité)

12 Lignes directrices pour l’audit de sécurité des services financiers numériques